Introduction

企業によるクラウドサービスの導入が進んでいます。

これまでITインフラを構築する場合には大規模なコストと期間がかかっていましたが、クラウドサービスの場合は低コストで構築が可能です。また、クラウドサービスは、システムの拡張や仕様変更の際もオンプレミスに比べると容易かつ迅速に行うことができるため、ビジネスの変化スピードが加速する今の時代でシステム構築をする際には、大変利便性の高いものだということも企業が導入を進める理由といえます。

企業で導入されているクラウドサービスといえばAWS(Amazon Web Services)、Microsoft Azure、GCP(Google Cloud Platform)などのIaaS、PaaSをはじめとし、SaaSについてはMicrosoft 365やSalesforce、Zoomなどが挙げられます。利用されるクラウドサービスは実に広範わたりますが、これらは日々機能が拡充され、使い勝手は向上しつづけています。

他方で、日々変化するクラウドサービスに、ユーザーが追い付けないといったケースも少なくはありません。最近でいえば、SalesforceやTrelloといったクラウドサービスにおける設定不備による情報漏えいが立てつづけに発生しています。いずれも内閣官房から注意喚起が出るほどに、多くの企業でクラウドサービスに対するセキュリティ対策が急務となっています。

そこでこのコラムでは、日々進化するクラウドサービスのなかでも、セキュリティについて知っておきたいリスクと対策についてご紹介します。なお、このコラムでは、特に断りがない限りクラウドサービスのことを以下ではクラウドと表現します。

目次

クラウドのセキュリティで知っておくべきリスク

まず抑えていただきたいのが、クラウドのセキュリティリスクが従来のオンプレミスの場合とどう違うのかという点です。ここでは、この違いについて大きく2つに分け、それぞれについて説明していきます。

1.オンプレミスとクラウドのセキュリティリスクの相違点

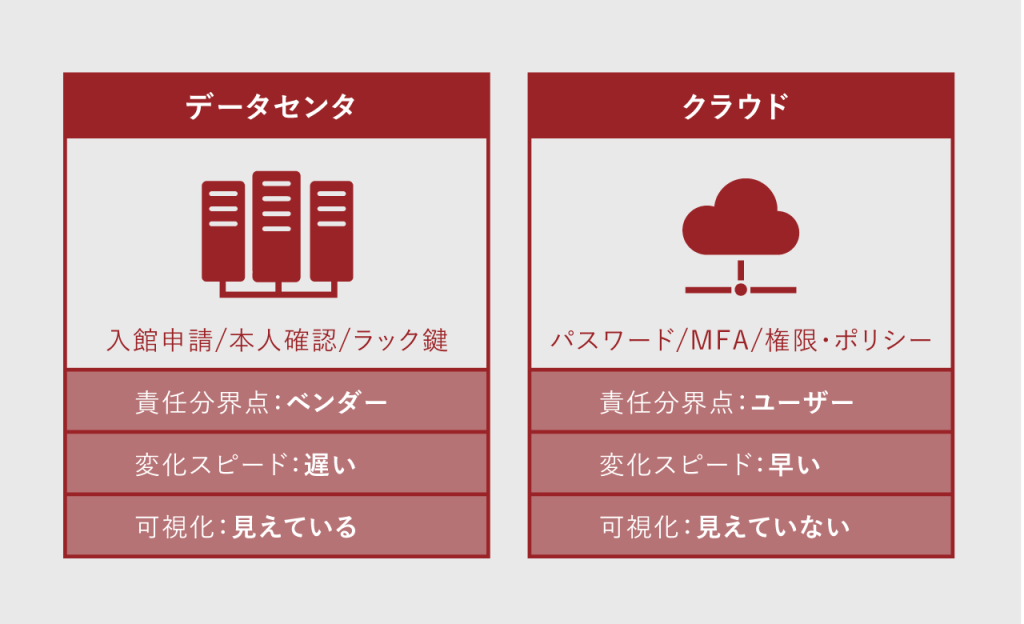

1つめにクラウドとオンプレミスのセキュリティリスクには主に次の3つの相違点があるということです。

1)責任分界点の違い

2)変化のスピードの違い

3)可視化の度合いの違い

例として、ネットワーク構成の変更を行う際に必要な要素を挙げます。

オンプレミスの場合

例えば、データセンターにおいてオンプレミスサーバーでシステムを運用していたとします。

その場合にネットワーク構成を変更する手順は、まずデータセンターへの入館申請を行い、身分証などで本人確認を行って、サーバーラックの鍵を受け取り、ラックをあけて、構成変更を行うという流れになります。

この際、責任分界点としては、そのデータセンターのベンダーが物理的な管理を行っているため、ベンダーに帰属します。

また、ネットワークの構成変更をする際には、当然ながら数日前に入館申請を行う等、所定の手続きをひと通り行うため、変化のスピードは遅くなります。

さらにサーバーラックを開けると、目の前にファイアーウォールなどのセキュリティアプライアンスがあり、ネットワーク機器やサーバーが並んでいるため、オンプレミスの環境においては、管理されている資産対象が文字通り一目瞭然です。

クラウド利用の場合

クラウドの場合は、入館申請や本人確認などは、すべてIDとパスワードで管理されており、その強度に関しては多要素認証(MFA)や、権限・ポリシーの設定により管理されています。これらの設定に関して責任分界点は当然ながらユーザーです。

どのようなパスワードを設定するか、多要素認証を有効にするかどうか、どういった権限をもたせるかなど、セキュリティの安全性を確保するためにすべてユーザー側で適切な運用を行わなければなりません。さらに、クラウドには膨大なサービスと設定項目があるため、各サービスの専門的な知識が求められます。

クラウドの場合、クリック一つでネットワーク構成の変更、サーバーの追加といった操作をすることができるため、変化のスピードは圧倒的に早いといえます。ただし、そのスピードがあるがゆえに、ちょっとしたクラウド環境の設定の隙をついて攻撃を受けた場合に、被害があっという間に想定外の損失につながるといったリスクもあります。

また、サーバーが物理的に目の前にある訳ではないため、ネットワーク構成の全体像は非常に見えづらい、把握しづらいというところがクラウドの特徴です。仮想的な機器・ネットワークでつくられている経路や構成の把握が難しいため、一般的な企業のシステム運用担当者が管理をしきれないというリスクも考えられます。

このように、クラウドには従来のオンプレミスとは違った固有のセキュリティリスクがあります。クラウドのセキュリティ対策をするうえでは、この相違点を正しく認識しておくことが必要になります。

2. 従来のオンプレミス環境で構築されたWebアプリケーションに対するセキュリティ対策との違い

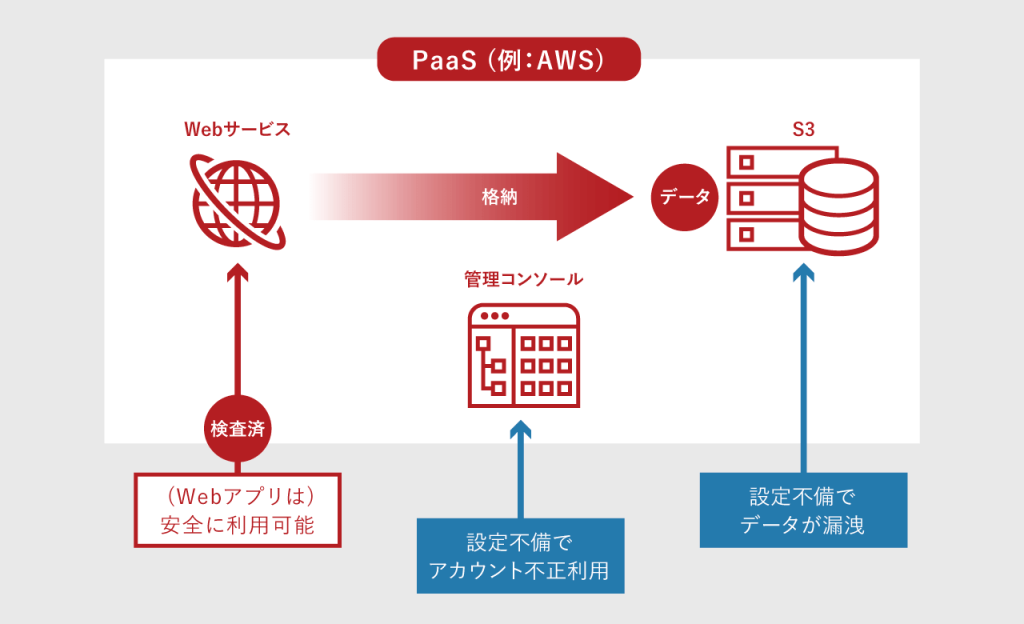

2つめは、一般的に行われているセキュリティ診断との違いです。

Webアプリケーションやネットワークに対する検査、いわゆる脆弱性診断やプラットフォーム診断をしていたとしても、クラウドを利用している場合は、セキュリティはそれらだけでは十分に担保されないということを認識する必要があります。

例えばAWSでWebサービスを運用している場合、Webアプリケーションとネットワークが安全であっても、S3バケットが外部からアクセス可能な設定にしていた場合、情報漏洩につながる恐れがあります。

また、クラウドサービスのアカウント管理が脆弱な場合、アカウントが乗っ取られて、システム全体が攻撃される可能性もあります。さらに監視体制に不備があると、障害発生時の調査や対応も適切に行えないことが想定されます。

クラウドサービスで起きたセキュリティ事故の一例

ある大手日本企業の海外法人で、クラウドに格納していた数万件の個人情報が漏えいしたという事故が起きました。

原因は、1つめにS3のバケットが公開設定になっており、インターネット経由でアクセスできる設定になっていたこと。もう1つは、ユーザー権限の設定が、誰でも閲覧・書き込みが可能な状態になっていたことです。

このインシデントの結果、機密情報の漏えいや改ざん、Web アプリケーションへの不正アクセスによるデータの分析、さらにWeb アプリケーションが攻撃されてしまうといった影響がでました。

このように、脆弱性診断などのセキュリティ対策が行われている状況のなかでも起こってしまうインシデントがありますので、従来の対策だけでなく、クラウドに特化したセキュリティ対策・診断を実施する必要があるということを認識しなければなりません。

クラウドのセキュリティで知っておくべきリスクと対策について

企業におけるクラウドの利用が圧倒的に増えた昨今、クラウドとオンプレミスのセキュリティリスクの違いを正しく理解して、適切な対策を行うことは今や重要です。当資料では、実際にあったインシデント事例をご紹介しながら、クラウドにおけるセキュリティの正しい知識を身につけ、実践するためのベストプラクティスをお伝えいたします。

企業におけるクラウドの利用が圧倒的に増えた昨今、クラウドとオンプレミスのセキュリティリスクの違いを正しく理解して、適切な対策を行うことは今や重要です。当資料では、実際にあったインシデント事例をご紹介しながら、クラウドにおけるセキュリティの正しい知識を身につけ、実践するためのベストプラクティスをお伝えいたします。

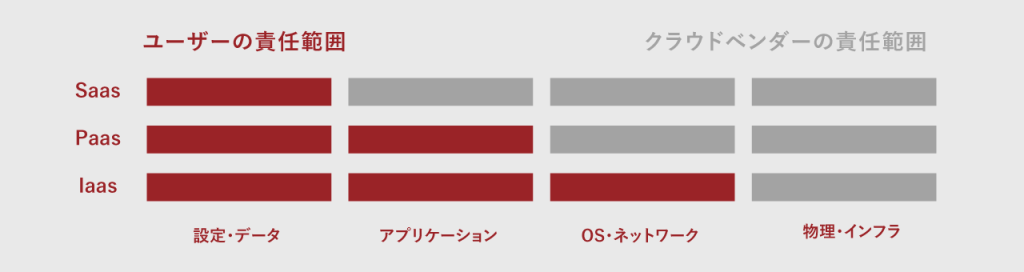

クラウドの区分ごとに抑えておきたいリスク

クラウドには主な分類として、SaaS、PaaS、IaaSとに分かれています。一般的な定義としては、AWSのEC2のようなCPU・メモリ・ストレージ・ネットワークなどをサービスとして提供するものを IaaSと呼び、Google App EngineのようなOS・データベース・開発環境・実行環境を提供するものを PaaSと呼び、GmailやMicrosoft 365のような簡単にすぐ使えるアプリケーションを提供するものを SaaS と呼びます。

この区分ごとに、意識すべきセキュリティリスクの範囲は異なります。

しばしばある誤解として、クラウドを使っているからセキュリティはクラウドベンダー側で管理されているので問題ない、何か事故が起こったとしてもユーザー側の責任にはならないと考えられているケースがあります。

しかし、セキュリティ対策の責任がユーザー側、ベンダー側のどちらか側にあるかについて、正しくはSaaS、IaaS、PaaSによってその責任分界点は異なります。

先述のネットワーク構成の変更のケースでも説明した通り、例えばSaaSであればユーザー ID やパスワード、多要素認証などの設定まわりといったものはすべてユーザー側で管理していくことになります。

加えてPaaSであれば、例えばEC2上に乗せているアプリケーション、これはオンプレミスと同様、ユーザー側で脆弱性診断を行ってセキュリティを担保する必要があります。

IaaSであればネットワークの構成まで、ユーザーで担保する必要があります。

クラウドベンダー側の責任範囲はどこにあるかというと、物理的な部分や、ハイパーバイザーを含めたインフラまわりになります。

このように、クラウドサービス区分で責任範囲が変わり、それにともないセキュリティリスクの範囲も異なるというところを正しく認識することも重要です。

関連サービスについて

クラウドサービス利用者が取り組むべきセキュリティ対策

以上の内容で、クラウドにはクラウド固有のセキュリティリスクがあり、サービスの利用者側が対策をしなければならない範囲があるということはご理解いただけたかと思います。

そのうえで、どのようなセキュリティ対策に取り組むべきかについて無償と有償のパターンに分けて説明します。

CISベンチマーク【無償】

無償でセキュリティ対策をするのであればCISベンチマークの活用がおすすめです。

CISベンチマークは、クラウドサービスを運用するうえでのまさにベストプラクティスそのものが製品ごとにまとめられているようなもので、ドキュメントとしてインターネットで公開されています。AWS・Azure・GCPなどを対象としたベンチマークも提供されています。

例えばAWSであればCISベンチマークfor AWS(1.3.0)というものがあり、数十項目からなる認証やロギング、監視に関する項目のベストプラクティスが整理されています。多少時間はかかりますが、これら項目を一つずつ読み解いて実装していくことが無料でできる対策となります。

クラウドセキュリティ対策製品・サービス【有償】

有償の対策が可能であれば、クラウド向けセキュリティ製品や、セキュリティモデル・コンセプトの活用をすることになるかと思います。

クラウド利用の可視化、リスク評価、制御を行うCASB(Cloud Access Security Broker)やクラウドサービス固有の設定ミスを可視化するCSPM(Cloud Security Posture Management)と呼ばれるものがありますが、いわゆるシャドー IT の制御のためにCASBを採用し、設定まわりもしっかり見たい場合はCSPMも導入するといったケースが一般的です。

また、オンプレミス同様のセキュリティ対策をクラウドにも講じるといった考え方をもつCWPP(Cloud Workload Protection Platform)という製品もあります。

最近では、SASE(Secure Access Service Edge)をよく聞くようになりました。企業のリモートワーク移行によりVPN環境での在宅勤務が進んでいますが、VPN詰まりでアクセスができないといった問題が発生した場合に、そのネットワークセキュリティもクラウドにしなければならないという理由でこのSASEの導入を検討する企業も出てくるはずです。

クラウドに特化したさまざまなセキュリティ製品がありますが、企業が導入したとしても運用するリソースが不足しているといった状況があります。そのような場合は、いわゆるMSS(Managed Security Services)という形で、運用を含めてセキュリティベンダーへ相談するという方法もあります。

まとめ

以上、クラウドのセキュリティにおいて知っておくべきリスクとその対策について紹介させていただきました。

クラウドの利便性が高まり、企業で導入の判断が進むなか、従来のオンプレミスとのセキュリティリスクの違いを正しく理解し、クラウド固有の問題点を的確に解消していくことが必要です。

ソフトウェアの品質保証を通じて標準化、仕組み化のプロセスを培ったSHIFTでは、現在セキュリティサービスを展開しております。

クラウドセキュリティ向けの対策としてMSSやCSPMを活用したクラウド脆弱性診断・監視サービスもご提供しております。対策をご検討されている企業様はぜひSHIFTヘご相談ください。

>>SHIFTのセキュリティソリューションのページへ

>>お問い合わせページへ

>>料金についてページへ