Introduction

2018年後半ごろから積極的にクラウドサービスを活用する企業が増えはじめ、はや数年がたとうとしています。さらに、2020年にはじまったコロナ・パンデミックにより、多くの企業がリモートワーク環境を構築、展開せざるをえない状況になってきたこともあり、より一層クラウドサービスの需要は高まっているといえます。

クラウドサービスが浸透する一方で、それらに対するセキュリティ対策も同時に考えていくことが重要になっています。従来の企業ネットワークは、ファイアウォール/IPS/IDSなどによってインターネットとは隔離されたイントラネット/ネットワークを構築することによってセキュリティを担保してきました。しかしながら、従来、日本企業がよりどころにしてきたセキュリティ対策だけでは、昨今のIT基板への対策は不十分であり、新たな対応が必要になってきていることを、セキュリティ関係者のみなさまは痛感されていることと思います。

そこで、このコラムでは「ゼロトラスト・セキュリティもしくはネットワーク (以下ゼロトラスト)」を再考することにより、今後企業が進むべきセキュリティ施策について考えたいと思います。

目次

「ゼロトラスト」とは

ゼロトラストとは、「まったく信頼しない」ということを前提にセキュリティ対策を講じることです。クラウドサービスの普及にともない、最近では耳にする機会も増えましたが、この概念はサイバーセキュリティを考えるうえでかなり前から存在していました。

かつてネットワーク境界、物理境界によらないセキュリティモデルの研究が進んでいくなかで、2010年にForrester Research社のJohn Kindervag氏によってゼロトラストの概念が明確にされました。その後、サイバーセキュリティが脚光を浴びるにつれ、この概念はセキュリティベンダーを中心に広まりました。セキュリティベンダーによっては少しバズワードのように使われているようですが、非常に重要なポイントを述べているこの「ゼロトラスト」の概念なしに、現在のほとんどの企業、組織がサイバーセキュリティへの対応をすることは不可能だといってもよいでしょう。

ゼロトラストの意味・定義

アメリカ国立標準技術研究所(National Institute of Standards and Technology、以下NIST)は、2020年8月にSP800-207「ゼロトラスト・アーキテクチャ」の正式版を発行しており、そのなかでゼロトラストおよびゼロトラスト・アーキテクチャは以下のように定義されています。

「ゼロトラストとは、ネットワークが危険にさらされていると考えられる状況下で、情報システムやサービスにおいて、正確かつ最小の権限でリクエストごとのアクセス決定を行う際の不確実性を最小限に抑えるために設計された概念やアイデアの集合体である。ゼロトラスト・アーキテクチャは、ゼロトラストの概念を利用してコンポーネントの関係、ワークフローの策定、およびアクセスポリシーを包含した企業のサイバーセキュリティ計画のことである。したがって、ゼロトラスト(対応)企業とは、ゼロトラスト・アーキテクチャ策定の成果として企業に導入されたネットワークインフラ(物理および仮想)と運用ポリシーから成り立っている。」(出典:PwC Webサイト。NIST SP800-207をPwCが邦訳したものを引用。)

この定義は、データやサービスへの不正なアクセスを防止することを目的とし、アクセス制御を可能な限り詳細に行う、すべての通信は信頼できないという前提で、社内外のすべての通信をモニターしリスクスコアにもとづく動的な制御をすることに焦点をあてています。これは2010年にForrester Research社がNISTに対して提出したレポート内で提唱した、ゼロトラストのベースとなる考え方にもとづいています。

ゼロトラストにおける考え方と実装のためのセキュリティ要件

NISTのSP800-207には、ゼロトラストの基本的な考え方が示されており、その考え方を遵守し設計、展開される(べきだ)と書かれています。

1.すべてのデータソースとコンピューティングサービスをリソースとみなす

2.ネットワークの場所を問わず、すべての通信を保護する

3.個々の企業リソースへのアクセスはセッションごとに許可される

4.リソースへのアクセスは、ユーザーのアイデンティティ(属性情報)、アプリケーション/サービス、および要求された資産の状態、他の行動属性や環境属性を含む動的なポリシーによって決定される

5.所有するすべての資産と関連する資産の整合性とセキュリティ態勢を監視・測定する

6.すべてのリソースの認証と認可は動的で、アクセスが許可される前に厳密に実施される

7.資産、ネットワークインフラ、通信の現状について可能な限り多くの情報を収集し、それをセキュリティ態勢の改善に役立てる

(出典:PwC Webサイト。NIST SP800-207をPwCが邦訳したものを引用。)

これらをまとめると企業や組織は以下のセキュリティ要件を満たす必要があると理解することができます。

a.リソース単位での厳格な(認証含む)アクセス管理

b.クライアント(端末)からサーバーまでのネットワーク保護

c.ネットワークおよびアクセスのリアルタイム監視、モニタリング

d.動的(リアルタイム)なアクセス制御

e.セキュリティ・インテリジェンスの入手

また、これらのことを行うためには以下のセキュリティ要件が前提・必要になるといえます。

f.厳格な認証・アクセス管理を行うためのユーザー・アイデンティ管理

(ID管理はアイデンティティ管理の一部であってイコールではないことに注意)

g.鍵管理

h.情報資産管理

i.脆弱性管理

j.エンドポイント・セキュリティ管理

k.サーバー・セキュリティ管理

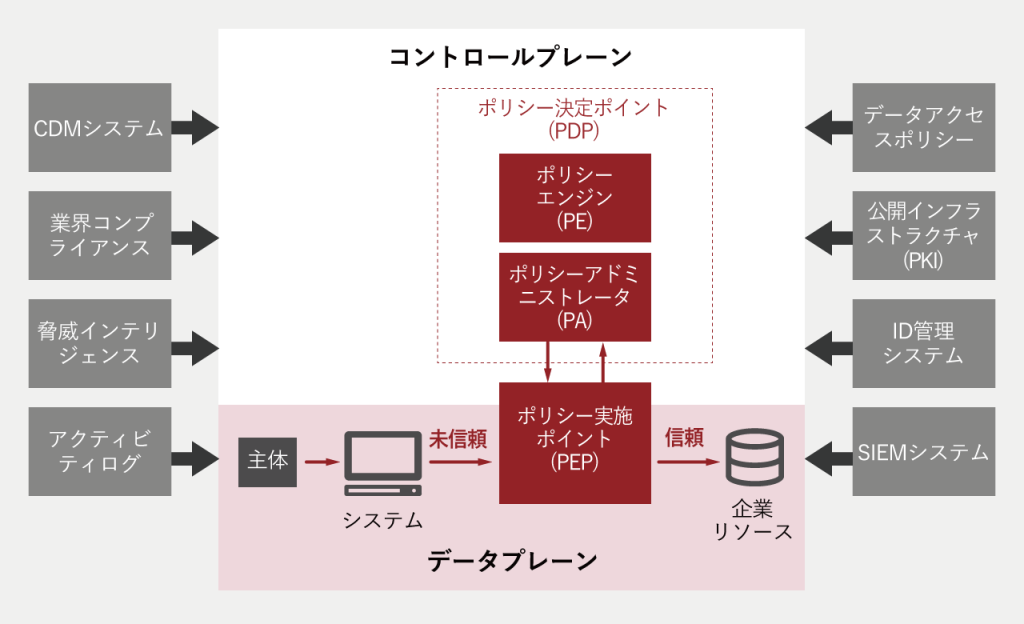

なお、NISTのSP800-207には以上の要件を満たすアーキテクチャの論理構成要素として以下の図が提示されていますので、参考までにご紹介しておきます。

以下は、この論理構成要素の一部を要約したものです。こちらも参考にしてみてください。

・ポリシーエンジン:指定された主体のリソースへのアクセスを許可するための最終決定

・ポリシーアドミニストレータ:(関連するPEP(Policy Enforcement Point)へのコマンドを介して)主体とリソース間の通信経路の確立/遮断を行う

・ポリシー実施ポイント:主体と企業リソース間の接続を有効にし、監視し、最終的に接続を終了する

・CDM(Continuous diagnostics and mitigation)システム:継続的診断および対策システム。情報資産管理システムや脆弱性管理システム

・データアクセスポリシー:企業リソースへのアクセスに関する属性、ルール、ポリシーのこと

・公開インフラストラクチャ:鍵管理

ゼロトラスト実践における課題

これまでご紹介した内容で、ゼロトラストの考え方や必要なセキュリティ要件について理解いただけたかと思います。そこで次に、実際にゼロトラストを実践していくにあたり、特にこれまで日本企業が目を背けてきたともいえる課題についてご紹介しておきます。

1.ゼロトラストは点ではなく多層的なセキュリティ施策の連携が求められる

セキュリティがビジネスの一端を担うといわれて久しいものの、これまで個々のセキュリティ施策同士の関係を考慮した対応をしてきた日本企業はそれほど多くありません。ほとんどの日本企業のセキュリティ対策は、実際に発生した事案に対応するものや流行りのインシデントに対応するもので、かつ防御対応に終始しているというのが実感です。

これに対して、ゼロトラストでは、利用している業務システムやセキュリティ・システムからセキュリティに関するデータ・情報をリアルタイムに収集、総合評価し、アクセス制御へ反映させることが求められています。また、内部情報だけでなく世界中に散在しているセキュリティ・インテリジェンス情報も取り込むことが求められているため、何か一つの対策を実施するだけでは不十分であり、組織内外のセキュリティ情報連携が極めて重要になると考えられます。

2.アクセス制御を決定できない、また対応するためのガバナンス力がない

欧米ではデータへのアクセス認可をデータオーナーもしくはビジネスオーナーが絶対的な権限と責任をもって行っています。しかしながら、日本企業でそのようにアクセス管理をしている企業は少ないようです。セキュリティポリシー上は記載されていても、実際の現場レベルに落とし込んだ社内運用プロセスや定義がないケース、もしくはそれらが明記されていても運用が形骸化しているケースが多いように見受けられます。

3.データをはじめとして情報資産、およびデータフローを一元管理できていない

自社の保有する情報資産およびデータの流れの全体像を把握できていない日本企業はまだまだ存在しています。また、本社の情報資産は管理できていても、子会社、関連会社、海外会社、サプライチェーンになると管理が不十分なケースが多いとの認識です。さらに、本来どの部門が管理すべきなのかの整理が十分になされていない日本企業もあります。

4.日本人のセキュリティに対する考え方

日本人、特に日本の経営層は、セキュリティ施策や対策を完全性(セキュリティ・インシデントがゼロになるかどうか)という観点によって評価する傾向があるように思います。しかし、セキュリティ対策の本質はリスクマネジメントにあり、ゼロにはしきれないリスクをどこまで受容できるかによってその施策、深度が決まるはずです。先述のとおり、ゼロトラストは「まったく信頼しない」、つまり、リスクはつねに存在していることを前提としているため、ゼロトラストを実践するには、日本人に根づいている完全性(受け取ったデータは正確である)という観点を変えなければならないというむずかしさがあります。

ゼロトラストにおける実践的アプローチ

このコラムをご覧になった方の多くはゼロトラスト・アプローチの重要性、必要性は感じていらっしゃると思います。他方で、現在ご自身が取り組んでいるセキュリティ施策や対策とゼロトラストとのギャップも感じている方も少なくはないはずです。そのような方々のためにゼロトラストを検討するにあたり有効であると思われるアプローチをご紹介しておきます。

1.ゼロトラスト・アーキテクチャの策定

ビジネス環境/IT環境/ネットワーク環境などをふまえた、これからのゼロトラストを支えられるアーキテクチャを策定する。

2.ポリシー、ガイドラインの見直し

オンプレ・システムからクラウドサービスの利用、リモートワークの常態化など、環境の変化にセキュリティポリシー、ルール、プロセス、運用などが対応できているかを確認する。

3.CSIRT(Computer Security Incident Response Team)の構築、確立

複数のセキュリティ・イベント/インシデントを管理運用するには、セキュリティを広く見る人/組織が必要となる。

4.IAM(Identity and Access Management)の見直し、強化

アクセス権限の厳格化に関しては時間、コストなどがかかるのは容易に想定できるため、全体とのバランス、スピード感を共有しながら進めていく。リモートからの認証について多様素認証(MFA:Multi-Factor Authentication)は必須と考える。

5.情報資産可視化

現在保有している重要(機密)データを中心に、データフロー、リソース(登場人物、使用デバイス、アクセスサーバーなど)、利用タイミング・頻度などを可視化、明文化する。

6.エンドデバイス・セキュリティの実装

具体的にはMDM(Mobile Device Management)、EDR(Endpoint Detection and Response)の実装のこと。想定するセキュリティリスク、他のセキュリティ施策との兼ね合いで判断する。

ゼロトラストを意識したセキュリティ・ツール/サービスの一つとしては、2019年8月にGartner社が提唱したSASE(Secure Access Service Edge)があげられます。このSASEを使うことによってシステム的にはゼロトラスト化に近づくと考えられますが、このツールでは対応できない部分もあります。したがって、その部分に適切に対処することができないと対策が不十分になってしまう恐れがありますので注意が必要です。

OWASP TOP10 2021の重要ポイントを2017と比較解説!

2021年9月24日にリリースされた「OWASP TOP10 2021」は、アプリケーションセキュリティにおける最も重大な10のセキュリティリスクのランキングとその対策についてまとめた、OWASP(Open Web Application Security Project:オワスプ)が公表している最新のセキュリティレポートです。前回のバージョンである「OWASP TOP10 2017」 は2017年11月に公開されたため、約4年ぶりの新バージョンリリースです。

当資料では、2017年版と比較をしながら「OWASP TOP10 2021」の重要ポイントやカテゴリ・各項目の変更点について技術者目線で解説をします。アプリケーションのセキュリティ指標の一つとしてお役立ていただければ幸いです。

2021年9月24日にリリースされた「OWASP TOP10 2021」は、アプリケーションセキュリティにおける最も重大な10のセキュリティリスクのランキングとその対策についてまとめた、OWASP(Open Web Application Security Project:オワスプ)が公表している最新のセキュリティレポートです。前回のバージョンである「OWASP TOP10 2017」 は2017年11月に公開されたため、約4年ぶりの新バージョンリリースです。

当資料では、2017年版と比較をしながら「OWASP TOP10 2021」の重要ポイントやカテゴリ・各項目の変更点について技術者目線で解説をします。アプリケーションのセキュリティ指標の一つとしてお役立ていただければ幸いです。

関連サービスについて

まとめ

このコラムでは、ゼロトラストの概要、基本的な事項、実践における課題やアプローチの方法といったことを解説してきました。ここまで読んでいただいた方々には、ゼロトラストについて改めて考えていただける機会になったと思います。

特に、ゼロトラストの課題でご紹介した内容は、日本企業にお勤めのみなさんにとっては、実感をもちつつもなかなか向き合えないことも多かったのではないでしょうか。

SHIFTには、日本のセキュリティ聡明期から企業のセキュリティ確立をご支援してきたコンサルタントや事業会社でセキュリティの確立をリードしてきたリーダーが在籍していますので、ゼロトラストで特に求められるポリシー策定からそれにもとづくアーキテクチャの策定、アーキテクチャにもとづくシステム、ルール、プロセスの策定や構築、運用のご支援など、上流工程から下流工程まで一貫したご支援が可能です。

ゴールだけを見ると日本企業ではむずかしいゼロトラストですが、きちんと全体像や施策の順序、範囲を間違えなければ実装・運用は可能と考えています。ゼロトラストの構築、運用にご興味ある方はぜひSHIFTまでお声がけください。

資料ダウンロード/動画視聴

ゼロトラスト・セキュリティに関するよくある質問

Q1.ゼロトラストとは何ですか?

A.ゼロトラストとは、「まったく信頼しない」ということを前提にセキュリティ対策を講じることです。クラウドサービスの普及にともない、最近では耳にする機会も増えましたが、この概念はサイバーセキュリティを考えるうえでかなり前から存在していました。

Q2.ゼロトラストを実践する際の主な課題は何ですか?

A.ゼロトラストの課題としては、「ゼロトラストは点ではなく多層的なセキュリティ施策の連携が求められる」「アクセス制御を決定できない、また対応するためのガバナンス力がない」「データをはじめとして情報資産、およびデータフローを一元管理できていない」「日本人のセキュリティに対する考え方」といったものがあげられます。

Q3.ゼロトラストの実践的アプローチにはどのようなものがありますか?

A.ゼロトラストを検討するにあたり有効であると思われるアプローチとして、「ゼロトラスト・アーキテクチャの策定」「ポリシー、ガイドラインの見直し」「CSIRT(Computer Security Incident Response Team)の構築、確立」「IAM(Identity and Access Management)の見直し、強化」「情報資産可視化」「エンドデバイス・セキュリティの実装」などがあげられます。