目次

SASEという言葉を聞いたことがあるでしょうか。2019年に登場した新しいITシステム用語ですが、近年注目を集めています。しかし、登場から数年しか経っていない言葉であるため、内容を詳しく知らないという人も少なくありません。

本記事では、SASEの概要と類似の概念との違い、導入するにあたっての注意点を解説します。SASEに興味がある方、そもそも何なのか知りたい方は、ぜひ参考にしてください。

SHIFTグループではセキュリティ対策を含め、さまざまなDXの相談に応じてきました。SASEに関わらずネットワークやセキュリティに関心のある方はぜひご相談ください。

>>セキュリティサービスのページへ

>>導入事例ページへ

>>料金についてページへ

>>お問い合わせページへ

SASEとは何かわかりやすく解説

SASEという名前を聞いたことがあっても、詳細までは知らないという人は少なくありません。比較的新しい考え方であり、これから業界に浸透していくという過程にある状態のためです。

では、どのようなものなのか、定義や仕組み・類似の考え方との比較を見ていきましょう。

SASEの意味・読み方

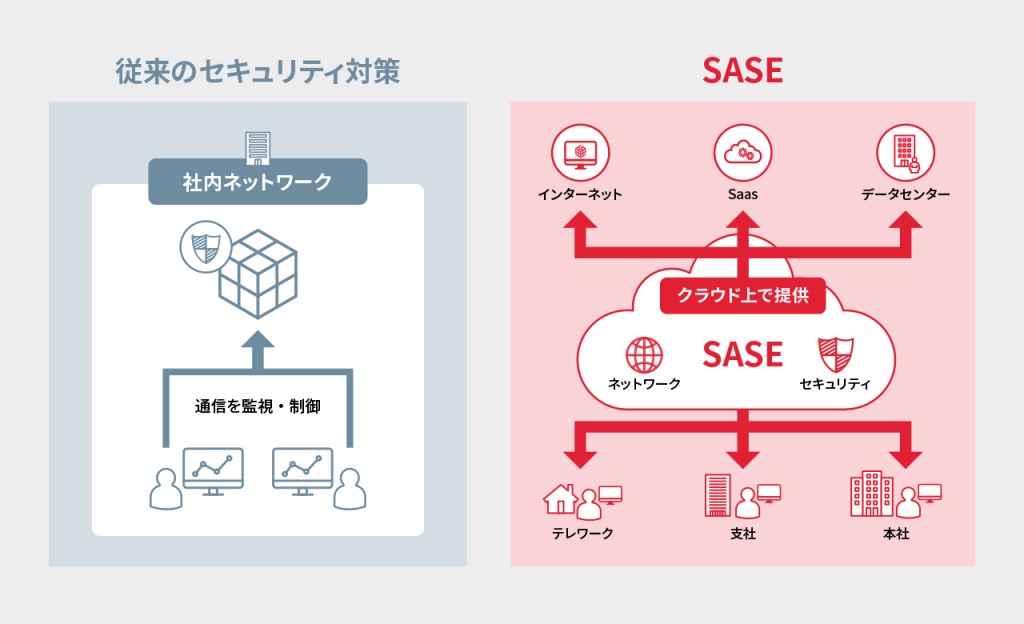

SASEとは、2019年にガートナー社が「The Future of Network Security is in the Cloud」で提唱した新しいネットワークセキュリティモデルです。ネットワーク機能とネットワークセキュリティ機能を統合してクラウドサービスとして提供するもので、従来のセキュリティモデルよりも安全性が高いといわれています。

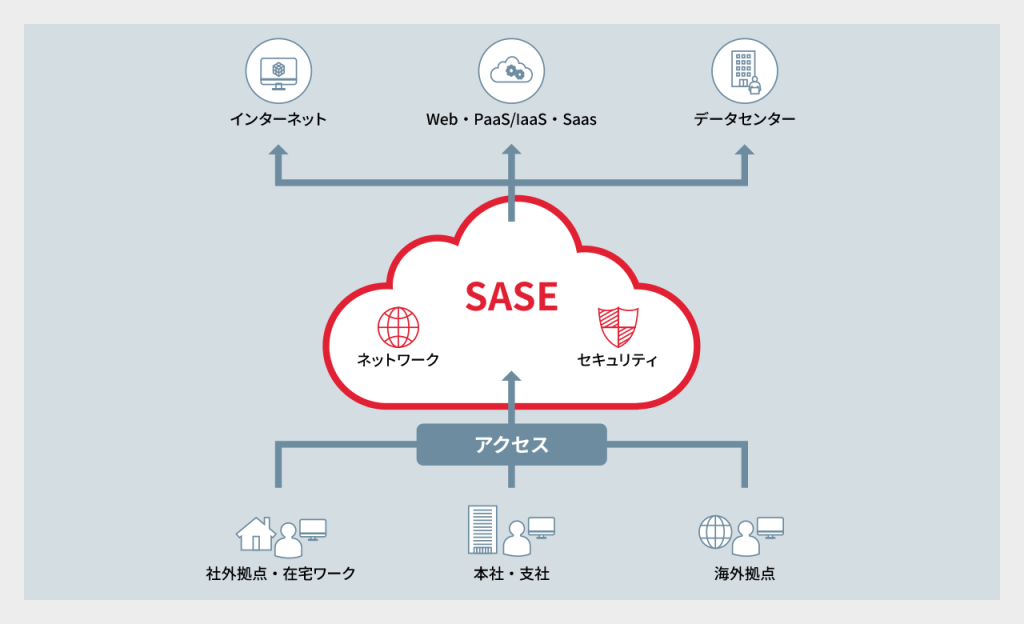

SASEと書いて「サシー」「サッシー」と呼ばれるのが一般的で、図解すると以下のような形となります。

従来、別々のものとして考えられていたネットワークとセキュリティをクラウドに統合させることで、アクセスする場所を問わず安全にアクセスできるようになります。

SASEが生まれた背景

背景には、企業ネットワークの「内」と「外」をわける境界をしっかり守ろう(境界防御)という従来のセキュリティ設計はもう通用しなくなっているという変化があります。この変化をもたらしたのがクラウドの台頭です。

現代的なデジタルサービス(アプリケーション)では、ユーザーはPC以外にもモバイル端末などからアクセスして利用します。

これらのサービスは企業のオンプレミスサーバーではなくクラウド上で稼働しています。サービスを利用する際のユーザーの操作や作業(ユーザーワーク)、それらを処理するコンピュータの作業負荷(ワークロード)はもっぱらクラウド上かユーザー端末上でなされるということになります。

したがって、企業のインフラ上で実行されるワークロードの比率は、以前よりかなり少なくなっているのです。

企業での日常業務において利用するアプリケーションもSaaS利用が増えています。具体的には以下のようなアプリケーションです。

・Googleドライブ

・Microsoft Office365

・財務会計ソフト

・ファイルストレージ

・チケット管理

・社内Wiki

・HR関連サービス

このような現代の状況についてGartnerのアナリストN.MacDonald、L.Orans、J.Skorupaの3氏も、レポート「The Future of Network Security Is in the Cloud 」において次のように力説します。

・企業ネットワーク上よりもその外で実行されるユーザーワークの方が多い

・IaaSで実行されるワークロードの数は、企業のデータセンターで実行されるワークロードを上回る

・SaaS経由で消費されるアプリケーション数は、企業のインフラストラクチャから消費されるアプリケーション数を上回っている

・企業データセンター内のデータよりも、外部クラウドサービス内の機密データの方が多い

・企業データセンターよりも、パブリッククラウドサービスに向かうユーザートラフィックの割合が多い

・支店からパブリッククラウドに向かうトラフィックが、エンタープライズデータセンターに向かうトラフィックよりも多い

[出典:Gartner、The Future of Network Security Is in the Cloud; 30 August 2019; Lawrence Orans, Joe Skorupa, Neil MacDonald]

クラウド利用が広がるにつれて、ネットワークトラフィックの中心は企業ネットワークやデータセンターからクラウドへシフトしたのです。もはや守るべきものは企業ネットワークの「内部」に少なくなり、もっぱら「外部」にあります。この変化へ対応したセキュリティ設計上のモデルがSASEなのです。

SASEの対象範囲

さて、さきほどSASEは「ネットワークの機能とネットワークセキュリティの機能を統合的に提供する」といいましたが、具体的にSASEはどのような機能をカバーしてまとめるべきなのでしょうか。

ネットワーク機能としては

・SD-WAN(Software-Defined WAN)

・CDN

・WAN最適化 etc.

セキュリティ機能としては以下となります。

・CASB(Cloud Access Security Broker:キャスビー)

・Cloud SWG(Secure Web Gateway)

・ZTNA(Zero-Trust Network Access:ゼロトラストネットワークアクセス)

・FWaaS(FW as a Service)etc.

CDNはよく知られたもので、WAN最適化もコンセプトは文字通りですので割愛し、ここではSD-WAN、Cloud SWG、FWaaSに絞って簡単に説明します。なお、ゼロトラストおよびCASBは後ほど言及します。

SD-WANとは、物理回線の上に仮想的に構築したWANによるサービス提供、あるいはそこで利用される技術やコンセプトの総称です。名前の通りソフトウェアで実現します。WANをキャリアの違いなどに縛られずに一元的に管理することで拡張性、柔軟性のあるネットワークインフラが構築できて輻輳や遅延の防止に役立ちます。セキュリティ上の管理もしやすいというメリットがあります。

SWGとは、Webサービスへの通信の可視化やアプリケーション制御によって安全な接続方法を提供するプロキシサービスです。企業ネットワークから外部のWebサービスなどに接続する際の通信のセキュリティ確保などに利用します。特にクラウドに特化したものをCloud SWGと呼びます。

FWaaSはその名前のごとく、ファイアウォール機能をサービスとしてクラウド上で提供するということです。

FWaaSはSWGで対象外としている通信などをここで制御するなどしますが、この辺りの差異は微妙なところです。細かな部分は個々のサービス仕様に依存してくるところで、FWaaSあるいはSWGと銘打ったサービスで両機能を統合的に提供するということもあるでしょう。そして、SASEはこれらを統合的に提供するモデルとして提出されていますので、SASEサービスは、現在FWaaSやSWGと呼ばれる機能群を「統合的に提供する」ことになります。

関連サービスについて

SASEとゼロトラストとの違い

ネットワークセキュリティに関連して、SASE同様に近年よく耳にする言葉に「ゼロトラスト」があります。

ゼロトラストはSASEが統合するべきセキュリティの考え方の一つです。本来SASEはゼロトラストを包含しているべき、ということです。

では、ゼロトラストとは何かというと、「何ものに対しても信頼をおかない」ことを前提に対策を講じるセキュリティの考え方、アプローチのことをいいます。従来の境界防御の発想では、企業ネットワークの「内部」は信頼のできる領域であり、内部をアクセス元とした内部への通信は原則的に信頼をおいていました。

(ゼロトラストについてはこちら:ゼロトラスト・セキュリティとは?定義や課題、実践アプローチについて解説)

しかし、上で述べた通り、守るべき大事な情報が内部にあるとは限らず、さまざまなところに点在しているのが普通になっています。また、在宅勤務や業務上のモバイル端末の柔軟な利用などで、アクセス元自体も多様化しており、内部/外部、信頼できる/できないの境界が曖昧化しています。この状況でネットワークセキュリティを設計するには、一旦、信頼をゼロベースにして構築し直す必要があるわけです。

サービスあるいは機能としてのZTNAでは、このゼロトラストのモデルに則って、情報資産へのアクセスを検証して制御します。IPベースではなく、アクセスを求めるユーザー個人や個々のデバイスごとに認証を求めてアクセス要求の正当性検証をすることでアクセス先とアクセス元の境界を提供するものと定義されます。

SASEとCASBとの違い

CASB(キャスビー)との違いも、SASEを理解するうえで知っておかなければなりません。

【SASEとCASBとの違い】

| SASE | CASB | |

| 性質 |

CASBの機能を内包したソリューション |

4つのセキュリティ対策を可能とする機能 |

| 範囲 |

CASBは機能の一つであり、広範囲にわたる |

可視化/制御、データセキュリティ、コンプライアンス、脅威防御が対象 |

SASEはCASBの機能を有しているソリューションであり、CASBが対象としている可視化/制御、データセキュリティ、コンプライアンス、脅威防御を含有しています。総合的なセキュリティ性ではSASEが上位であり、CASBもその一助となっていると考えるといいでしょう。

CASBには4つの機能があり、その内容は以下の通りです。

・可視化/制御

どのユーザーがどのアプリケーションを使用してどのようなサービスにアクセスしているかを明確にする機能

・データセキュリティ

ファイルの暗号化やデータ漏洩・改ざんの検知を行う機能

・コンプライアンス

企業のポリシーに応じた対処ができるようにルール設定をし、そのルール通りに対処する機能

・脅威防御

クラウドサービス上に存在する脅威に対し、ブロックをする機能

CASBは、ユーザーや複数のクラウドサービスの間に単一の制御ポイントを設けて、クラウドサービスの利用状況を可視化/制御することで、一貫性のあるセキュリティポリシーを適用します。

このような組織が定めたセキュリティポリシーで管理されていない想定外のクラウドサービスや端末などの利用を「シャドーIT」と呼びます。例えば組織のセキュリティポリシーで管理されていないストレージサービスではユーザー設定やアカウント管理が不適切である場合があります。このような環境に顧客情報などの情報資産をアップロードすると情報漏洩などの事故につながる恐れがあります。こうしたシャドーITに対応するために、クラウドサービス利用において直接接続するのではなく、CASBを経由させることでセキュリティを担保する事ができるようになります。

SASEを導入することによるメリット

比較的新しいソリューションとして登場したSASEですが、導入することで次のようなメリットを享受できます。

・ネットワークパフォーマンスの向上

・包括的な一元管理によるセキュリティ強化

・リソースの運用負荷とコストの削減

SASEを導入することで、従来よりも安全かつハイパフォーマンスなネットワークを構築できる可能性があります。また、一元管理できる体制となるため、負担やコストの大幅削減に役立ちます。詳しく見ていきましょう。

ネットワークのパフォーマンス向上

SASEの実現は、世界中の拠点間で遅延を最適化したルーティングを提供することになります。これは、コラボレーション、VoIP、Web会議などの遅延の影響を受けやすいアプリケーションでは特に重要な点です。

ネットワーク管理事業をしている訳ではない多くの企業にとって、(パートナー企業がいるとしても)自前で管理する社内ネットワークやデータセンターでパフォーマンスを最適化するのは甚だ厄介です。従来のネットワーク設計では、トラフィックが企業のデータセンターを経由するので、この厄介事を引き受けなければなりませんでした。

しかし、SASEを導入すると、ネットワーク機能をクラウドに寄せてデータセンター経由を止めることでこの問題を回避できます。サービス提供にあたり、帯域の逼迫やネットワークの遅延を回避できるということです。

包括的な一元管理によるセキュリティ強化

セキュリティ機能を包括し、CASBを実現して管理することで、複数のクラウド利用におけるセキュリティポリシーを一元的に管理できます。

現状では業務上の必要から新たにクラウドサービスを利用することになったが、管理状況やポリシー整備が追いつかずにバラバラなセキュリティポリシーで個別対応している、という望ましくない状況にある企業も少なくありません。対応できているうちはまだよいのですが、管理業務が溢れるのも時間の問題といえます。

また、知らぬ間に未承認の端末やサービス利用が発生するシャドーITの問題も見過ごせません。時流を考えると、業務形態や利用端末/サービスの多様化から逃れられない以上、セキュリティを一元管理できるメリットは非常に大きく、もはや必須といえます。

リソースの運用負荷とコストの削減

ここまで読んでいただくと、運用負荷とコストが削減されることはご理解いただけると思います。ネットワーク機能とセキュリティ機能を「包括的」に「一元化」してくれるSASEの導入には管理業務の運用負荷とコストを引き下げてくれる期待がもてます。さまざまな機能をクラウドに寄せることで、オンプレミス機器が不要になるというだけでも随分楽になるでしょう。

SASEを導入する前に知っておくべきこと・注意点

非常に利便性が高いSASEですが、導入前に理解しておかなければならないポイントがあることも忘れてはいけません。具体的には以下の3点です。

・現時点ではSASEを実現する単一のクラウドサービスが存在しない

・入念な導入計画が必要

・監視との組み合わせ

SASEの概念そのものが新しいため、まだまだ完成形として世に出されていない側面があるのは事実です。その状況を踏まえて、上記3つの項目について確認し、理解しておきましょう。

現時点ではSASEを実現する単一のクラウドサービスが存在しない

よいこと尽くめのSASEですが、具体的にSASEを実現してくれているサービスはどれなのかという問題があります。実際のところ現状ではまだ単一サービスでこれを実現しているといえるものはありません。

「機能を包括的に」ということは、いい換えれば「あれもこれも全部実現します」ということです。ここまでの解説からもわかる通り、複数の機能が複合的にSASEを形成していることを考えると、簡単には実装できる類のものではないということはおわかりいただけると思います。それにも関わらずGartner社はSASEが推進されると分析しています。それだけ市場のニーズがあるとの判断からです。

現状ではすんなり満足していただけるだけのサービスを紹介することはできません。しかし、部分的に実現してこれから拡張されることが期待されるサービスも少しずつ出現しはじめています。いまはそれをうまく利用しながら、より理想に近いSASEサービスの出現を待つよりほかないでしょう。

入念な導入計画が必要

単一サービスでの実現がない以上は、複数サービスを利用して理想のSASEに近づけていく努力がユーザー側にのしかかっている状況です。その意味では導入計画を丁寧に立てて検証しなければかえって運用負荷とコストが上がってしまう可能性があります。

ここで大事になるのが、自社にとって最低限必要なネットワーク/セキュリティ機能が何かを把握すること、そして守るべきデータは何であるかを、優先順位を含めて理解することです。

これは実のところ、SASE登場以前にも必要とされていたことです。いい換えれば、以前からそうした業務把握を丁寧に重ねてきた企業にとって、サービス選定は必ずしもむずかしくはないということでもあります。逆にこうした事柄をこれまで深堀してこなかった企業にとっては、改善をするタイミングが到来しているということを意味します。ネットワーク利用形態が複雑化してきたいまだからこそ、改めて見直すべきことを見直してはいかがでしょうか。

監視との組み合わせ

SASEを導入することでネットワーク/セキュリティを統一的に管理できます。一方で、そこから得られるセキュリティログやイベントを適切に監視・運用することが必要になります。

SASEではFWaaSやCASBから攻撃検知、マルウェア感染、設定のポリシー違反、不適切なサービス利用など、多用なセキュリティログを扱います。規模の大きな組織ではログも膨大なものになるため、SOC (Security Operation Center:ソック) を組織したり、SOCベンダーへアウトソースすることも必要になります。一方で、旧来のSOCは特定FW製品に依存する場合も多いため、SOCの要件として「SASEが扱う多用なログに対応できるか」が重要になります。

近年はMSS (Managed Security Service) などのより柔軟に利用できるセキュリティ監視・運用サービスが存在するため、このようなサービス活用も検討したいところです。

(SOCについてはこちら:SOCとは?いま求められている背景や仕組みを解説)

クラウド時代のスピードと柔軟性を兼ね備えた「SOC as a Service」

企業の安全をサイバー攻撃から守るには、日々発せられるセキュリティ関連のアラートを監視しながら新しい脅威をいち早く検知し適切に対処していく、継続的なオペレーションが欠かせません。しかしながら、専門的な知見を備えて常に対処できる体制を社内に構築するには、膨大な費用と時間が必要です。本資料では、そうした企業の救世主となる“SOC as a Service”についてご紹介します。

企業の安全をサイバー攻撃から守るには、日々発せられるセキュリティ関連のアラートを監視しながら新しい脅威をいち早く検知し適切に対処していく、継続的なオペレーションが欠かせません。しかしながら、専門的な知見を備えて常に対処できる体制を社内に構築するには、膨大な費用と時間が必要です。本資料では、そうした企業の救世主となる“SOC as a Service”についてご紹介します。

SASE導入をはじめとしたセキュリティ対策の相談はSHIFTグループにお任せ

SASEの登場経緯から察せられる通り、クラウドサービスの利用増加や在宅テレワークの増加によって、セキュリティ対策の設計は変化を迫られています。そしてその変化の必要性に応じて、SASEの浸透は進んでいくと思われます。

繰り返しになりますが、現状ではSASE導入を単一サービスで実現することはできそうにありません。よって、特にセキュリティ面では「守るもの」の優先順位付けと「どう守るか」の計画が重要です。

とはいえ、これまでその実績がなかったところに突然うまい計画や手順が降ってくることはありません。となると一度外部に相談をもちかけてみるのもよいでしょう。

SHIFTグループはセキュリティ対策を含め、さまざまなDXの相談に応じてきました。SASEに関わらずネットワークやセキュリティに関心のある方はぜひご相談ください。

>>セキュリティサービスのページへ

>>導入事例ページへ

>>料金についてページへ

>>お問い合わせページへ