Introduction

近年、多様なセキュリティ対策の製品やサービスが存在している一方、サイバー攻撃はも年々巧妙化しており、完全に攻撃を防ぐことが難しくなってきました。そのようななか、現在注目されているSIEMの活用は、巧妙化するサイバー攻撃に対して有効なセキュリティ対策と言われています。

本記事では、SIEMの概要と仕組み、メリット・デメリットと次世代型SIEMについて解説します。SIEMについて詳しく知りたいという方は、ぜひご一読ください。

目次

SIEMとは?初心者向けにわかりやすく説明

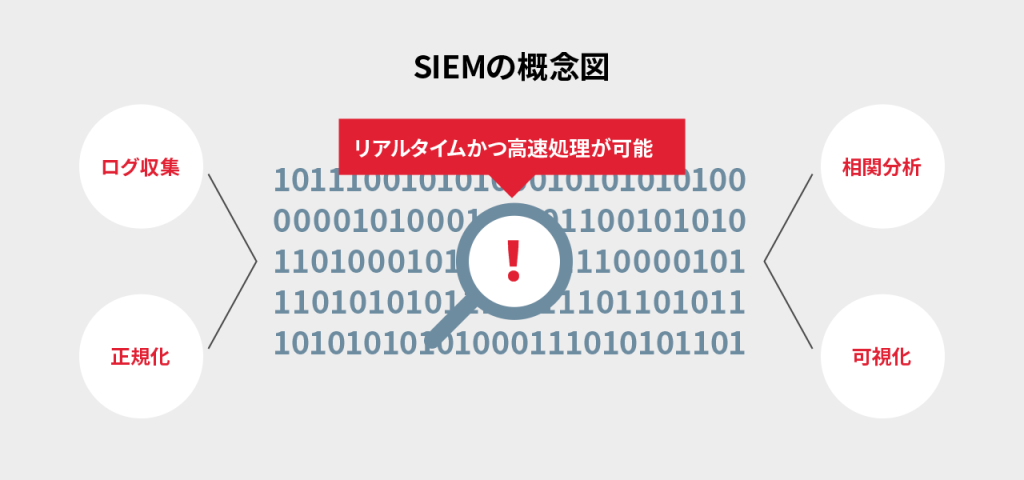

SIEMとは、各種セキュリティ機能から集積されたログを一元化し、相関分析を行ったうえでネットワークのサイバー攻撃・マルウェア対策などのインシデントをいち早く検知する仕組みのことです。正式名称は「Security Information and Event Management」と言い、略称であるSIEMは「シーム」と読みます。

ログの集積元はファイアウォールやIDS/IPS、プロキシなどで、複数箇所から集まったログを参照してインシデントを検知するため、通信の流れを詳細に把握できることが特徴です。単独でログをみるわけではないため、より高度なセキュリティ対策が実現できます。

SIEMにはSIM(Security Information Management)とSEM(Security Event Management)の両方の概念が生かされており、以下の機能を持ち合わせています。

・セキュリティインシデント発生時のデータ分析

・セキュリティリスクの脅威や兆候の発見

・アラートの発出

・原因・攻撃経路の特定

・被害想定

複雑化・巧妙化するサイバー攻撃に対し、SIEMは高いセキュリティ能力を有しているといえます。

セキュリティベンダーをお探しなら、こちらのチェックシートがおすすめです。

>>セキュリティベンダー選定のための比較チェックシートのダウンロードページへ

SIEM製品は年々多様化している

SIEM製品はさまざまなものがリリースされています。実際にSIEM製品の情報を集めると、セキュリティベンダーに関わらず、多くの会社からさまざまな形態の製品やサービスが提供されていることに気づくでしょう。これまではオンプレミスのSIEM製品が中心でしたが、最近ではクラウドプラットフォームに対応したSIEM製品や、SaaS(Software as a Service)としてのSIEM製品なども提供されるようになっています。

| オンプレミス型 | クラウド型・SaaS | |

| 特徴 |

社内ネットワークに設置する |

インターネットを経由して接続する |

| メリット |

・秘匿性が高い |

・導入コストと時間を節約できる |

| デメリット |

・初期コスト・時間が膨大にかかる |

・セキュリティが提供元の体制に依存する |

また、それぞれのSIEM製品は、基本的な機能以外のプラスアルファな部分で差別化が図られています。複数の選択肢があるからこそ、「SIEM製品を導入して達成したい目標は何か」という観点から選定することが重要です。

関連サービスについて

なぜSIEMが生まれたのか

SIEMが生まれた背景には、年々巧妙化・多様化するサイバー攻撃の存在があります。

いまでは当たり前になっている情報セキュリティの対策の一つに「防御」があります。これまでは攻撃手法がそれほど多様化していなかったため、セキュリティソフトの導入だけで解決できたことも多くありました。悪意のある攻撃者からの攻撃に晒されても、複数かつ段階的な防御手段をもつことで安全性を確保してきたのです。具体的な対策は以下のものが代表的な存在でした。

・ネットワーク機器としてのファイアウォール製品の導入

・PC端末へのセキュリティソフトのインストール

しかし、すべての攻撃を防御することはできません。すべての攻撃を防御しようとして対策を講じていくと、これまでよりも多く、かつ高度なセキュリティ製品の導入で、使用者に多くの負担を強いることとなります。また、利便性を下げたりするルールの導入など、技術面も管理運用面も複雑になってしまいます。

また、実際にそれらに対応するには、情報セキュリティ対策に詳しい専門家などの人的リソースや莫大な予算の確保といった、新たな課題も出てきます。つまり、すべての攻撃を防御しようとすることは現実的ではありません。そこで注目されるようになった考え方が、「攻撃を完全に防ぐことができないのであれば、攻撃された後の被害を最小限に抑えられるような対策をしよう」という考え方です。

この考え方の実現には、なるべく早い段階での脅威の検出や、被害発生時の対応で必要となる情報収集をするために、効率的にログを分析する仕組みが必要となります。その仕組みの一つがSIEMです。

SIEMの仕組み

SIEMの仕組み

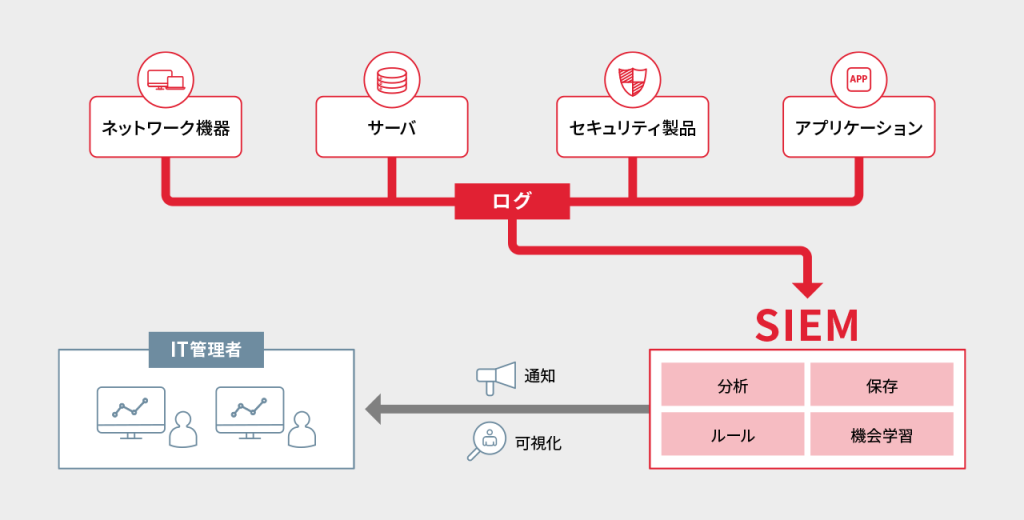

SIEMの主な仕組みは以下の通りです。

【SIEMが脅威を検知する仕組み】

・サーバやセキュリティ製品などからログを収集する

・収集したログをSIEMが分析する

・検出した脅威を通知・可視化する

まずは、SIEMシステムの利用者が設定したネットワーク機器やサーバ、セキュリティ製品、アプリケーションなどからログを収集します。SIEMシステムに収集されたログは、横断的に分析されます。

そして、分析結果をもとに事前に設定されたルールや基準値から逸脱したデータが無いか、サイバー攻撃に関する情報である脅威インテリジェンスと照合することまでが一連の流れです。最近では、機械学習による定常状態からの異変などを調査することで脅威が特定されていきます。

脅威が特定された場合、SOCやセキュリティアナリスト、SIEMシステムの管理者などへの警告の通知や、異常なサービス/アクティビティの一時停止が適用されるようになっています。また、脅威の根拠となったログは、被害発生後のフォレンジック調査などに利用するために保管されています。

SOCについてはこちらもご覧ください。

>>SOCとは?その必要性や役割、アウトソーシングするべきか解説のページへ

>>SOC(Security Operation Center)とは?いま求められている背景や仕組みを解説のページへ

関連サービスについて

SIEMツールの機能

SIEMツールとは、SIEMシステムに収集されたログを詳細に分析・分類して、アナリストやSIEMシステムの管理者と利用者に有益な情報を提供するツールです。具体的な機能は以下の通りです。

| 機能名 | 概要 |

|

注意すべきイベントの概要表示 |

セキュリティインシデントの可能性があるイベントの概要が表示される |

|

注意すべき全イベントの詳細表示 |

上記のイベントの詳細がすべて表示される |

|

リスク分析 |

システムとユーザーのスコア確認とリスク特定を行う |

|

脅威インテリジェンス |

セキュリティインシデントのコンテキストが提供され、検知されている悪質な存在を特定する |

|

プロトコルインテリジェンス |

パケットデータから導き出されたセキュリティ調査関連のネットワークインサイトが提供される |

|

ユーザーインテリジェンス |

環境内ユーザーとその資産のアクティビティの調査・監視を行う |

|

Webインテリジェンス |

ネットワーク内のWebトラフィックを分析する |

SIEMシステムによって、提供されている機能は異なりますが、多くのSIEMシステムではログ管理・警告機能などの設定やダッシュボードから一元管理されているさまざまな情報を閲覧することが可能です。

閲覧可能な情報の具体例としては、実際のセキュリティインシデントとして疑われる事象の概要や詳細、セキュリティインシデントの調査の状況や活動内容、リスク分析結果、脅威インテリジェンス分析結果、ネットワークや特定のサービスの状況、ユーザーや資産の状況などです。

SIEMのメリット

SIEMのメリットは多くありますが、代表的なものは以下の通りです。

【SIEMのメリット】

・セキュリティデータの可視化

・収集したログを分析し脅威を検出

・セキュリティ運用の合理化

・自動化による手作業の削減

・内部不正の抑止

SIMとSEMのハイブリッド的存在であるSIEMだからこそ受けられるメリットといえるでしょう。それぞれどのような内容なのか詳しく見てみましょう。

セキュリティデータの可視化

冒頭でも述べた通り、さまざまな機器や製品、ソフトウェアが出力する大量のログは集めるだけでも手間がかかり、実際にログを確認するとなると、膨大な時間がかかるでしょう。

SIEMシステムはそれらを一箇所に収集することで、集中的に管理・保管することができるだけでなく、管理しているログをダッシュボードを通して簡単に確認することができます。

また収集方法や頻度によりますが、刻一刻と変わる状況を、リアルタイムで把握することも可能です。

収集したログを分析し脅威を検出

人力でさまざまな機器や製品、ソフトウェアの大量のログを横断的に分析し脅威を特定するためには、高度な技術や膨大な時間を要します。

SIEMシステムは、人に代わって収集されたログを分析し、自動かつリアルタイムで脅威の検出を行います。

ログを素早く、横断的に分析することができるため、脅威やインシデントが発生した場合でも、発生から検知までの時間を短縮し、早急にインシデントの対応が可能です。また脅威インテリジェンスや機械学習などを利用することで、検知ルールの設定負担を減らすこともできます。

セキュリティ運用の合理化

SIEMシステムの導入は、合理的かつ効率的なセキュリティ体制を運用することにも繋がります。

具体的には、インシデントが発生した際にとるべき対応の優先順の把握です。SIEMシステムではログや分析結果が可視化されており、検出された脅威やインシデントそれぞれに対して、概要だけでなく詳細な情報を取得することができます。

複数の脅威やインシデントが検出された場合、検出された順に一つ一つ対応をしていくのではなく、どの重要な資産を守れば良いのかを判断します。そして被害を最小限にするために必要な対応は何かを取捨選択する際に、SIEMシステムが提供する情報を確認することで、合理的かつ効率的に判断し、適切な対応に移ることが可能となります。

自動化による手作業の削減

SIEMシステムを導入することで、セキュリティ体制の運用自動化も可能です。

イメージしやすいものとしては、検知された脅威やインシデントをアナリストやシステム管理者に自動で通知すること、異常状態と判定されたアクティビティを自動で停止することなどがあげられます。

また、最近のSIEMシステムではセキュリティ運用業務の効率化や自動化を実現するための技術である、SOAR(Security Orchestration, Automation and Response)機能を提供することで、インシデント発生時の対応を自動化、標準化できるのがメリットです。

内部不正の抑止

SIEMシステムの直接的な機能ではありませんが、ネットワークの内部にいる人間の不正行為に対する抑止力としても期待できます。

SIEMシステムを導入してリアルタイムでログの分析を行い、不審な動きを監視していることを周知することで、「不正を行ってもすぐに検知されてしまう」または「不正行為自体が成功しないかもしれない」という心理的なハードルを設けることができるでしょう。

関連サービスについて

SIEMのデメリット

副次的なものを含めてメリットが多いSIEMですが、デメリットがあることも忘れてはいけません。代表的なものは次の通りです。

【SIEMのデメリット】

・ネットワークトラフィックの増加

・ログ収集の精度やデータ量の不足

・運用開始までの準備時間や導入コスト

SIEMシステムにもよりますが、大きな負荷がかかることがデメリットに共通するポイントです。詳細を解説します。

ネットワークトラフィックの増加

SIEMシステムを導入することによって、さまざまな機器や製品、ソフトウェアからのログがネットワーク内で多く行き交うようになると、ネットワークのトラフィックは増大します。

トラフィックが増大した結果、ネットワークのパフォーマンスに影響が出て本来の業務が正常にできなくなってしまうようでは本末転倒です。場合によっては、運用に耐えられるネットワーク環境の構築や構成の見直しが必要です。

ログ収集の精度やデータ量の不足

SIEMシステムの導入により、ネットワークのトラフィックが増大することを回避するため、ログの取得頻度を少なくしたり、取得間隔を長く設定したりすることもできます。また機器や製品、ソフトウェアが出力するログをすべてではなく、一部のみを収集することも可能です。

しかし、安易な判断はおすすめできません。ログのリアルタイム解析や迅速な脅威やインシデントの検知、そして原因究明といったSIEMの目的が達成できなくなる可能性があるためです。

SIEMシステムが適切に運用されるためには、ログの収集精度や量の最適値を調査して決める必要があります。万が一、問題が発生した際に改めて必要なログを収集することから始めなければならなくなります。

運用開始までの準備時間や導入コスト

SIEMシステムは非常に賢いのですが、その賢さを存分に発揮してもらうためにはやはり導入時の手間が欠かせません。

・どの機器や製品・ソフトウェアのログをどの粒度で収集するのか

・どのような分析結果や情報を知りたいのか

・どのような閾値やルールから逸脱したらアラートとして引っかかるようにするのか

・脅威やインシデントが検知されたら、どのような対応を自動で行うのか

上記の条件を満たすためには、運用開始までに設定や調整をする必要があり、時間やコストがかかります。

また、これらを適切に設定するためには一定の知識やスキルを保有する専門家の助けが必要となる場合もあるため、人的リソースの確保の手間も発生するかもしれません。

次世代型SIEM

ここまでSIEMシステムの優秀さについて話してきましたが、従来のSIEMには機能面で制限や使いづらさがありました。具体的には以下の面で課題があったとされています。

【従来のSIEMの課題】

・既知の攻撃や事前に設定したルール以外の攻撃を検知することが難しい

・本来対応が不要な脅威やインシデントを対応が必要なものと判断して検知してしまう

・作業者の時間や手間が誤検知を減らすために使われてしまう

・ログの量に応じた従量課金制がSIEMシステムの利用料金として採用しているものが多い

SIEMの関心が高まるにつれて、これらの制限や使いづらさを解消できるような次世代型SIEMシステムや製品も登場してきています。次世代型SIEMには次のような特徴があります。

【次世代型SIEMの特徴】

・機械学習機能を採用することで未知の攻撃や未設定のルールにも対応できる

・ユーザーの専門知識の有無にかかわらず利用できる

・サブスクリプション形式での料金体系を採用しているものが多い

ある程度人の手が必要な従来型のSIEMと比較して、オートメーション化された部分が多く使い勝手もよくなったのが次世代型SIEMと言えるでしょう。これからSIEMシステムを採用するのであれば、次世代型SIEMシステムをおすすめします。

SOCとMSS

SIEMは「セキュリティを運用する組織」で運用することが考えられます。このような組織をSOC(Security Operation Center)と呼び、特に、組織内のSOCをPSOC(Private SOC)と呼ぶ場合があります。

SIEMのデメリットにあげたように、SIEMの運用には知識やスキルを要する場合があるため、必要とする運用に応じてSIEMを含むセキュリティの監視と運用は SOC事業者へアウトソースされているのが現状です。一般的に、同レベルのPSOCを構築する場合、SOC事業者へアウトソースした方がコストを軽減できる傾向にありますが、それでも年間の運用コストが400万円以上かかることもあり、導入できる組織やシステムは限られている状況にありました。

MSS(Managed Security Service)はSOCを「マネージドサービス」として提供することで構築・運用コストを軽減したものといえます。一方で、SOC と MSS の境界は曖昧なものであり、実際に運用コストが軽減できるかは各SOC/MSSの提供サービスを確認する必要があります。

(SOCについてはこちら:SOCとは?いま求められている背景や仕組みを解説)

SIEMの導入コストと導入方法

SIEMを導入するにしても、コストがわからないと予算が取れないというのが現場の本音でしょう。また、実際に使用するには導入にかかる手間を知りたいという方も少なくないでしょう。SIEMの導入コストと導入方法を解説します。

SIEMの導入コスト

SIEMの導入コストは製品によってさまざまですが、基本的には数十万円~数百万円となっています。維持費に関しても提供元の方針によって異なるため、導入コストだけではなく運用コストも検討しておかなければなりません。

また、SIEMそのものの導入コストに加えて、専門知識をもつ人材の採用も必要になる場合があります。SIEMシステムの費用だけではなく、それを管理する人材に必要な費用も導入コストに含まれることを覚えておきましょう。

SIEMの導入手順

SIEMの導入手順は、製品にもよりますが共通して以下の項目が必要です。

・導入するSIEMシステムを決定する

・SIEMシステム導入に合わせた業務やシステムの調整をする

・導入後にシステム変更や攻撃手法・セキュリティ要件を入力する

導入に際してさほど難しい項目はありませんが、随所にシステムと実務のチューニングが求められます。あわせてSIEMシステム導入に際して、自社の業務実態を理解しつつ、最新のサイバー攻撃の知識を有している人材が必要です。自社に人材がいない場合は、専門企業やコンサルタントからの支援を受けるようにしましょう。

関連サービスについて

クラウド時代のスピードと柔軟性を兼ね備えた「SOC as a Service」をダウンロード

企業の安全をサイバー攻撃から守るには、日々発せられるセキュリティ関連のアラートを監視しながら新しい脅威をいち早く検知し適切に対処していく、継続的なオペレーションが欠かせません。しかしながら、専門的な知見を備えて常に対処できる体制を社内に構築するには、膨大な費用と時間が必要です。本資料では、そうした企業の救世主となる“SOC as a Service”についてご紹介します。

企業の安全をサイバー攻撃から守るには、日々発せられるセキュリティ関連のアラートを監視しながら新しい脅威をいち早く検知し適切に対処していく、継続的なオペレーションが欠かせません。しかしながら、専門的な知見を備えて常に対処できる体制を社内に構築するには、膨大な費用と時間が必要です。本資料では、そうした企業の救世主となる“SOC as a Service”についてご紹介します。

SIEM導入などDX相談ならSHIFTへ

サイバー脅威が増大している現代において、すべての攻撃を防ぐことは不可能といえます。SIEMは複数のデータやログから脅威を検知し、その後の対応を迅速に行うことを目的としており、SOC/MSS、CSIRTの運用においても重要なソリューションです。SIEMやSOC/MSSを適切に活用することで有限な資源である時間や人的リソース、予算などを効率的に利用することができ、求めているセキュリティレベルを実現することが可能になります。

本コラムを通して、防御を中心とした情報セキュリティ対策だけでなく、被害を最小限に抑えるための情報セキュリティ対策も必要であると感じていただければ幸いです。

>>お問い合わせページへ