Introduction

みなさまはセキュリティインシデントによる情報漏洩が年間どのくらい起きて、

その賠償金額がどのくらいになるかご存知でしょうか?

日本企業では年間約1,300件以上にも上る情報漏洩のセキュリティインシデントが発生しており、

一件当たりの平均想定賠償額は、何と1億円にもおよぶというデータが出ています。

また、そのセキュリティインシデントの原因の75%を占めるのが、

システムの脆弱性を狙った不正アクセスだということはご存じでしょうか。

IT 化が進み、いまや企業や組織にとって、サイバーセキュリティ対策を強化することは

重要な経営課題のひとつとなりました。

日々、新たな脅威が生まれており、事業の拡大や開発するサービスが増えるほどにリスクは高まります。

セキュリティリスクから身を守りつづけるためには、

自社に合ったセキュリティベンダーを見つけてPDCAを回すことが求められます。

そこで今回は、失敗しない脆弱性診断サービスの選び方を「7つの重要な観点」をもとにご紹介したいと思います。

目次

脆弱性診断を提供するサイバーセキュリティ会社は数多く存在

国内には100社を超える脆弱性診断サービスを提供する会社が存在しており、脆弱性診断を依頼する際は、

これだけの多くの企業から1社を選定することになります。

診断手法・品質・価格は各社さまざまであり、限られた時間とリソースのなかで、すべてを比較することは困難です。

このことから、自社のセキュリティ課題を解決してくれる「最適な診断パートナー」を選びたいと思いながらも、

結果的に金額だけで選定されるケースが多く見られます。

脆弱性診断についてはこちらもご覧ください。

>>脆弱性診断とは?診断の種類や必要な理由、やり方やツールについても解説のページへ

脆弱性診断におけるよくある課題

しかしながら、重要なのは金額だけではありません。

脆弱性診断サービスを利用する企業は潜在的に以下のような課題を抱えており、

これらを解決することができればセキュリティ品質の向上、ならびに脆弱性対策における生産性は

さらに向上するはずです。

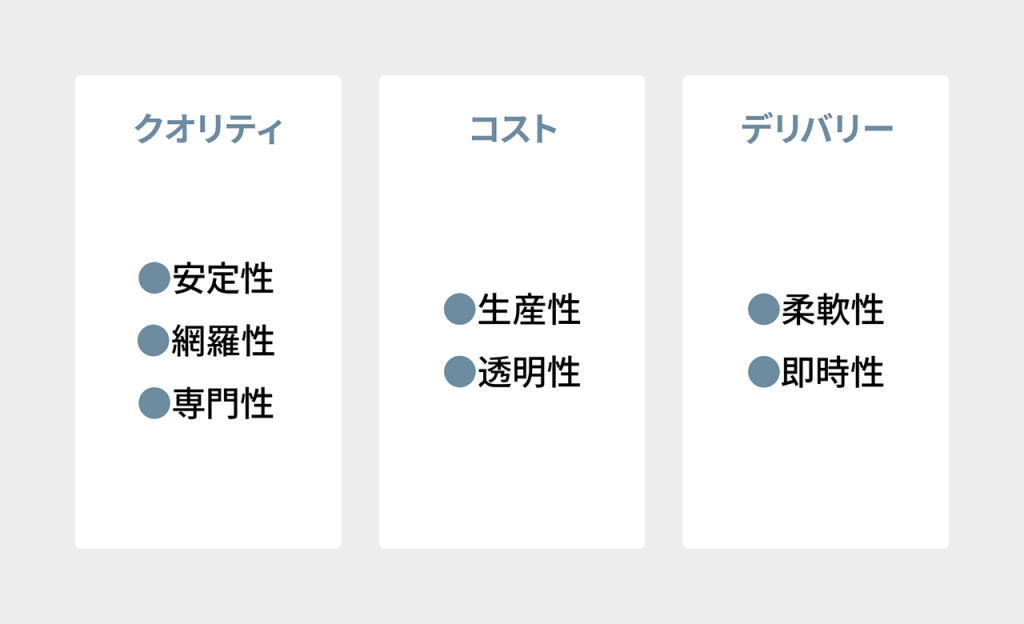

脆弱性診断サービス選定における7つの重要な観点~QCDの考え方に沿って解説~

あげられた課題をQCD(「Quality(品質)」、「Cost(費用)」、「Delivery(納期)」)に分類すると、

以下のようなビジネス観点に辿りつきます。

これら7つの観点が、脆弱性診断サービスを導入する際、

セキュリティベンダーによってどのような形で担保されるのかが、脆弱性診断サービス選びのポイントです。

各観点におけるリスクや対策すべきポイントを知ることで

「失敗しない脆弱性サービス選び」が現実的なものへと変わります。

それでは、実際にセキュリティベンダーを比較する前提で、ひとつずつ見ていきましょう。

1. 安全性

大きな変更のない同一システムの定期診断で、診断基準が変わっていないにも関わらず

前回指摘されていない脆弱性が見つかったり、報告内容が毎回違うような場合は注意が必要です。

診断漏れによって本来見つけられるはずの脆弱性を解消できていない可能性があります。

<チェック項目>

・同じシステムに対して診断を2回以上実施しても、結果に違いはでないか?

・診断担当者が変わっても、診断観点や報告内容に違いはでないか?

・業種やシステム構成によって診断観点や報告内容に違いはでないか?

観点表を整備し、個々の診断員に依存した属人的な診断がされないよう仕組化されていて、

毎回同じ観点で安定した診断を行えるベンダーを選ぶ必要があります。

また、診断対象となるシステム構成が異なっても、同一の観点に基づいて漏れなく診断してもらえるか

事前に確認しておきましょう。

2. 網羅性

サイトクローリングなどによる診断対象の網羅的な洗い出しが行われない場合や、

診断観点、診断項目を確認できる資料がベンダーから提示されない場合などには、

目的や期待に見合わない診断結果になる恐れがあります。

また、ASVSやOWASPといった国際基準など信頼できる外部基準をとり入れていないと

「診断すべき重要な観点」が網羅されているか不明確になるうえ、どのレベルの診断を行ったのか、

客観的な根拠(エビデンス)を提示できなくなってしまいます。

<チェック項目>

・診断対象を網羅的に洗い出せているか?

・診断の範囲や深さをベンダーが提示する資料(テスト仕様書など)から確認できるか?

・診断の基準がASVSやOWASP TOP 10などの国際基準に適応しているか?

※OWASP Top 10:OWASP(https://owasp.org/)が定期的に公開している、

Webアプリケーションのセキュリティに関する重大なリスクについてのレポートです。

※ASVS:Application Security Verification Standardの略称で、直訳すると「アプリケーションセキュリティ検証基準」。

OWASPが主導となって取り組み、Webアプリケーションおよび

Webサービスを設計、開発、テストする際に必要となるセキュリティ要件、

管理策の定義するフレームワークを確立したものがASVSです。

(引用:ASVSの最適な使い方 SHIFT SECURITY クラウドセキュリティの学び場)

見積時または診断前の段階で、各画面や機能に対するクローリングを行い、

診断対象が網羅的に抽出されているか確認する必要があります。

また、システムのどの範囲をどこまで診断するのか把握できる資料や

国際基準に沿った診断を実施することが確認できる資料を事前に提示してくれるベンダーが理想的です。

3. 専門性

システムの用途や業界によって診断基準や観点は異なるため、

特性に合わせた項目が含まれていなければ、求められる診断レベルを満たすことができません。

そこに問題がなくても、ベンダーによっては診断対象のプラットフォームに対応していないケースもあります。

サービスごとにベンダーがわかれていると、手続きや管理が煩雑になるうえ、

診断基準や報告内容に違いが生じることで、脆弱性対応の工数にも影響してきます。

<チェック項目>

・システム特性や業界特性を考慮した診断ができているか?

・複数名のホワイトハッカーの観点で偏りのない診断ができているか?

・プラットフォームに応じた豊富な診断サービスが用意されているか?

システムや業界の特性を考慮した診断項目を特定のホワイトハッカーの経験や知見に偏ることなく

実施できる仕組みをもっているか確認しましょう。

そのうえで、自社の脆弱性診断を一括して委ねられるよう、あらゆるプラットフォームに対応した

幅広い診断サービスを提供しているベンダーがおすすめです。

4. 生産性

診断前に綿密な情報連携を行わないと診断開始後の確認・対応に工数がかかり、診断スケジュールはもちろん、

プロジェクト全体の遅延を引き起こす可能性があります。

また、限られた予算のなかで実施する場合、システム全体ではなく画面や機能を限定して診断することになり、

ベンダーから提示される診断規模や費用の根拠が不明確になりがちです

<チェック項目>

・計画通り診断を実行する体制があるか?

・診断規模に見合った費用になっているか?

・意図しない作業など、診断工程に無駄がないか?

事前にヒアリングシートなどで診断に必要な情報のやりとりを行い、

診断に必要な期間の確認やスケジュール通りに行う体制があるかを確認しておくことが重要です。

また、診断規模に応じた費用に対する根拠があり、意図していない作業工数や手数料が加算されていないか

見積明細などで確認しておきましょう。

5. 透明性

ベンダーから観点や項目が示されていない場合、目的に沿った診断が実施されているか確認できず

「診断してほしい箇所が漏れていた」「特定の箇所において、もう少し深く診断してほしかった」など、

期待する診断とのギャップが発生するリスクがあります。

また、提示された診断結果や対策方法に不明瞭な点があると、

対象システムの開発担当者へ適切なフィードバックができず、修正に余計な工数がかかってしまいます。

<チェック項目>

・診断する観点や項目が示されているか?

・診断結果はOK/NGの箇所が明確になっているか?

・報告書内で診断結果への対策が提示されているか?

テスト仕様書や診断実施ケース一覧などを入手し、網羅性の項目でもあがった

「システムのどの範囲をどこまで診断するのか」を把握できることが理想的です。

診断対象となる全項目に対して、問題がなかった箇所(OK)まで確認できるようにしておくと、

次回の診断時にはOK項目を除外するなど効率化にもつながります。

報告書には、エンジニアでなくても内容がわかるよう具体的な説明が記載されており、

さらに診断結果や対策方法に関するサポート体制まで備わっていればベストです。

6. 柔軟性

自社のネットワーク環境によって外部からの接続では診断ができない場合、

オンサイトや常駐での診断が必要になりますが、そのような対応を行っていないベンダーもあります。

他にも、開発環境での診断しか対象にならない、予算枠に応じたプランがないなど、

制限が増えるとリスクの残存や診断自体を諦めざるを得ないといった結果につながります。

<チェック項目>

・オンサイト対応や常駐による診断が可能か?

・開発環境や本番環境に応じたサービス提供が可能か?

・予算内で最適な診断を提案してもらえるか?

脆弱性診断の目的は、本番でのセキュリティリスクや脆弱性を見つけて対策することなので、

本番環境(影響が懸念される場合には同等のステージング環境)で診断することが理想的です。

オンサイトや常駐での診断が必要になっても、柔軟に対応できる体制をもち、

限られた予算でも優先度に応じて診断範囲を調整してくれるベンダーが望まれます。

7. 即時性

診断をすぐに実施したいと思っても、診断ベンダーのリソースに空きがない場合、希望通りには開始できません。

また、診断が完了していても報告書が提示されなければ、対策のためのシステム改修に進むことができません。

特にサービスリリース前に診断を実施する場合、対策が間に合わないと

インシデントリスクを抱えた状態でリリースすることになってしまいます。

<チェック項目>

・希望のスケジュールに対応可能なリソースが確保されているか?

・依頼タイミングに関わらずいつでも診断を受けられるか?

・診断後すぐに報告書が納品されるか?

診断実施に向けて、診断ベンダーのリソースや希望通りのスケジュールを確保するため、

依頼時期(繁忙期など)を予め確認しておく必要があります。

早期に脆弱性に対応するためには、診断から報告書納品までのリードタイムが短いことも重要です。

なかには、診断の簡易的な進捗報告を日次で行ったり、重大な脆弱性が見つかった場合には

リスクのある個所を優先的に報告するなど、スピード感のある対応を行っているベンダーも存在します。

セキュリティベンダー比較チェックシートを使って比較してみましょう!

ここまででご紹介した7つの観点に沿って、数あるセキュリティベンダーを1枚のシートで比較することができる便利なチェックシートをご用意しました。

まだ脆弱性診断を実施したことがない方や、セキュリティベンダー選定の際に何を基準にしたら良いか分からない方にオススメです。ぜひご活用ください。

セキュリティベンダー選定のための比較チェックシートをダウンロード

脆弱性診断サービスの導入にあたり、数あるセキュリティベンダーの中から最適なベンダーを選定するためには確認すべき観点が多くあり、それらを正しく判断するためには本来豊富な知見が必要です。

しかし、担当者の誰しもがそのような知見を持っている訳ではありません。そこで、SHIFTは、誰でも簡単に重要な観点を押さえながら、ベンダーの比較検討ができるチェックシートをご用意しました。お客様に合った最適なセキュリティベンダーを選んでいただくことにお役立ていただければ幸いです。

脆弱性診断サービスの導入にあたり、数あるセキュリティベンダーの中から最適なベンダーを選定するためには確認すべき観点が多くあり、それらを正しく判断するためには本来豊富な知見が必要です。

しかし、担当者の誰しもがそのような知見を持っている訳ではありません。そこで、SHIFTは、誰でも簡単に重要な観点を押さえながら、ベンダーの比較検討ができるチェックシートをご用意しました。お客様に合った最適なセキュリティベンダーを選んでいただくことにお役立ていただければ幸いです。

関連サービスについて

まとめ

いかがでしたでしょうか。

今回は、失敗しないセキュリティベンダーの選び方を診断における

よくある課題から導きだされた「7つの重要な観点」を基にご説明してきました。

脆弱性診断サービスの導入を検討している方、現状の診断内容に疑問を感じている方など、

自社に合った最適なセキュリティベンダー選びの参考にしていただき、さらなる品質向上の手助けになれば幸いです。

また、本内容における具体例やリスクなどの詳しい解説、

選定時の確認事項などをまとめたチェックリストをご用意しておりますので、ぜひダウンロードのうえご活用ください。

ご不明点やご相談などありましたら、お気軽にお問合せいただければ幸いです。

SHIFTの脆弱性診断サービスはこちらをご覧ください。

>>セキュリティ(脆弱性)診断サービスページへ